Некоторое время назад я писал о поездке в Финляндию, которую организовала компания Stonesoft. Помимо всякой развлекухи вроде знакомства с красотами города и игры в хакеров в тестовой лаборатории в рамках данного мероприятия у нас была небольшая лекция от эксперта компании Stonesoft, Olli-Pekka Niemi, по поводу продвинутых техник обхода различных сетевых фильтров (AET).

В качестве инструмента для моделирования подобных техник коллеги показали нам так называемый Predator. Конечно заполучить его очень хотелось, но нам сказали, что это секретное оружие Stonesoft, которое они никому не дают (ну под тем предлогом, чтобы не в те руки не попало).

И вот на днях я натыкаюсь на интересный сайт - http://evader.stonesoft.com/. Ба, да это же тот самый Predator.

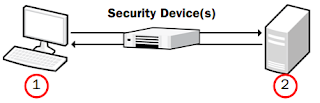

С указанного сайта можно скачать виртуалку, с уже предустановленным инструментарием, которая может использоваться для тестирования возможностей обхода ваших сетевых экранов. В самом простом варианте схема тестирования выглядит следующим образом:

На указанной схеме 1 - это атакующая машина, 2 - цель атаки. Загруженная с сайта виртуалка может играть роль и атакующего и жерты. Т.е. задача атакующего направить трафик на цель атаки через тестируемое устройство, а виртуалка на целевом узле уже будет определять какие техники обхода оказались успешными.

Техник там огромное количество, а если учесть, что их можно комбинировать, то вообще получается просто бездна возможных вариантов (конечно же работать будут далеко не все). Вот собственно как выглядит интерфейс системы:

Инструмент просто отличный и с точки зрения реального аудита сетевой безопасности просто крайне необходимый. Рад, что эксперты Stonesoft не зажали разместили его в свободном доступе.

Удачного вам тестирования, коллеги. Думаю что результаты вас очень удивят.