В минувшую субботу на сайте ФСБ появились проекты Постановлений правительства, определяющих уровни и требования по обеспечению безопасности персональных данных в ИСПДн (

ссылка).

Несколько общих замечаний:

- мы пожалуй единственная страна в мире, в которой предлагается обязать защищать (!) общедоступные персональные данные. Браво !

- только в нашей стране, согласно этим документам, могут существовать персональные данные у юридического лица (улыбнуло).

Я не готов присоединиться ни к положительным, ни к резко отрицательным отзывам. Мое мнение - "недолет". Т.е. конечно же эти документы лучше чем, те что были, но из них совершенно непонятно к чему все в конечно итоге придет (к жестким или гибким требованиям). И это как раз и вызывает опасения. Сейчас поясню почему.

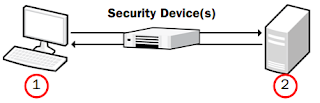

Вот как выглядит схема определения уровней и требований по новым проектам:

Т.е. алгоритм следующий:

1) Сперва определяем актуальные для ИСПДн угрозы (как определять пока не понятно, это будет описано в документах ФСТЭК и ФСБ, хотя вот тут на самом деле и будет заложена вся система того какие уровни получит большинство ИСПДн в стране).

2) Далее, поняв какие угрозы актуальны, нам необходимо понять к каким типам они относятся, а если говорить еще проще, надо понять есть ли среди актуальных угрозы, относящиеся к недокументированным возможностям в ОС или прикладном ПО. Т.е. на самом деле все моделирование должно свестить к простому вопросу: есть угроза наличия НДВ или нет !

3) Параллельно нам необходимо определить характеристики ИСПДн: объем обрабатываемых данных, характер обрабатываемых данных.

4) После этого, сложив характеристики ИСПДн и информацию о типах актуальных угроз мы можем определить уровень защищенности ИСПДн и, соответственно, предъявляемые требования. Причем 1 и 2 уровни присваются системам если актуальны угрозы НДВ и 3 и 4, если не актуальны.

Схема вроде более-менее нормальная, но в ее основе лежит именно вопрос моделирования угроз и определения актуальны ли угрозы НДВ или нет. Здесь все будет зависеть от того, какую методику определения актуальных угроз придумают ФСТЭК и ФСБ.

Если по этой методике угроза НДВ будет актуальна всегда (а по-хорошему такие угрозы никогда нельзя исключать, вспомните периодические скандалы про закладки в оборудовании, которое приходит из Китая), то тогда почти всем светит 1-ый и 2-ой уровень защищенности. А если методика не будет жесткой, то тогда можно будет попытаться большинство ИСПДн перевести на 3-ий или 4-ый уровень, обосновав неактуальность угроз НДВ.

Кстати, еще немного нарушена логика применения средств защиты. Почему если у меня актуальны угрозы НДВ в операционной системе или прикладном ПО (!) мне предлагается использовать средства защиты, прошедшие оценку соответствия ? Они же никак не помогут от этой угрозы, т.е. в самих средствах конечно никаких закладок не будет, но в ОС и прикладном ПО они останутся и после применения таких средств защиты.

И конечно же ФСБ интересуется нашим мнением, которое необходимо направить на адрес fsb@fsb.ru. Ха, как вы думаете кто-то читает эту почту ? Знаете в Linux системах есть такое виртуальное устройство /dev/null, куда можно отправить все что угодно :) ( кто знает тот поймет о чем я). Но я свои замечания все же отправлю на этот адрес и призываю всех сделать тоже самое. А еще следить за сайтами МЭРа и Минюста, надеюсь что эти документы также будут выложены на сайтах этих ведомств для проведения экспертизы.