Некоторое время назад я писал о поездке в Финляндию, которую организовала компания Stonesoft. Помимо всякой развлекухи вроде знакомства с красотами города и игры в хакеров в тестовой лаборатории в рамках данного мероприятия у нас была небольшая лекция от эксперта компании Stonesoft, Olli-Pekka Niemi, по поводу продвинутых техник обхода различных сетевых фильтров (AET).

В качестве инструмента для моделирования подобных техник коллеги показали нам так называемый Predator. Конечно заполучить его очень хотелось, но нам сказали, что это секретное оружие Stonesoft, которое они никому не дают (ну под тем предлогом, чтобы не в те руки не попало).

И вот на днях я натыкаюсь на интересный сайт - http://evader.stonesoft.com/. Ба, да это же тот самый Predator.

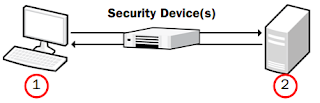

С указанного сайта можно скачать виртуалку, с уже предустановленным инструментарием, которая может использоваться для тестирования возможностей обхода ваших сетевых экранов. В самом простом варианте схема тестирования выглядит следующим образом:

На указанной схеме 1 - это атакующая машина, 2 - цель атаки. Загруженная с сайта виртуалка может играть роль и атакующего и жерты. Т.е. задача атакующего направить трафик на цель атаки через тестируемое устройство, а виртуалка на целевом узле уже будет определять какие техники обхода оказались успешными.

Техник там огромное количество, а если учесть, что их можно комбинировать, то вообще получается просто бездна возможных вариантов (конечно же работать будут далеко не все). Вот собственно как выглядит интерфейс системы:

Инструмент просто отличный и с точки зрения реального аудита сетевой безопасности просто крайне необходимый. Рад, что эксперты Stonesoft не зажали разместили его в свободном доступе.

Удачного вам тестирования, коллеги. Думаю что результаты вас очень удивят.

А можно подробней, каким образом тестируется обход МЭ?

ОтветитьУдалитьВсе очень просто. Машина 1 (атакующая) запускает в сторону Машины 2 (целевой машины) тестовый эксплоит. При этом для отправки этого эксплоита используются различные методы обфускации (фрагментирование, кодирование, игры с IP-заголовками и проч.). Если Машина 2 фиксирует, что эксплоит прошел, значит МСЭ не остановил атаку.

ОтветитьУдалитьЗдравствуйте, Александр.

ОтветитьУдалитьАтакующая (LINUX) и целевая машины (LINUX, возможно WINDOWSXP) разворачиваются с помощью образа VMWARE на одной физической машине?

После этого запускается тестовый эксплоит, который проверяет надежность МСЭ.

Не могу теоретически уловить как конфигурируются маршруты от Атакующей к Целевой машине (жертве).

Или я вообще заблудился?

Спасибо.

Атакующая (LINUX) и целевая машины (LINUX, возможно WINDOWSXP) разворачиваются с помощью образа VMWARE на одной физической машине?

ОтветитьУдалитьВо-первых и атакующая и целевая машины - это образы Evader'а, а не любые на выбор. Т.е. нужно скачать виртуалку с сайта Stonesoft и использовать 2 ее копии, одну как атакующую, другую как целевую.

Во-вторых размещать их на одной физической машине или на разных зависит от сетевой конфигурации, важно, чтобы трафик от атакующей машины к целевой проходил через межсетевой экран.

А как этот образ подключить к VmWare Workstation, чтобы использовать на ноуте?

ОтветитьУдалить